Todas las preguntas 947 Total

Página -6 de 481 ). ¿Qué representa la derivada de una función en un punto?

El área bajo la curva

El valor máximo de la función

La pendiente de la recta tangente a la curva en ese punto

El punto de intersección con el eje x

La derivada en un punto es, por definición, la pendiente de la recta tangente a la gráfica de la función en ese punto.

99 ). LAS AMENAZAS SON ACTOS CRIMINALES DE NATURALMENTE DE ORIGEN HUMANO OCACIONADOS POR AUSENCIAS O DEFICIENCIA DE CONTROL EN LA INSTUCIONES ¿CUAL DE LOS SIGUEINTES ITEMS NO ES CONSIDERADO COMO UNA AMENAZA?

ESPIONAJE

INFILTRACIONES

ACTUALIZACIONES

SABOTAJE

Las actualizaciones son procesos legítimos y planificados que buscan mejorar el sistema, mientras que espionaje, infiltraciones y sabotaje son acciones maliciosas que constituyen amenazas.

100 ). TCP/IP (Transmission Control Protocol/Internet Protocol), es el protocolo en el cual se basa la comunicación entre dispositivos en Internet. Indique cual de las siguientes afirmaciones, es INCORRECTA

La IP púbica la da el Operador del servicio y la privada el ROUTER interno de la LAN

2^32 es la cantidad de equipos que pueden estar conectados con una dirección IP diferente.

La direcciones IP privada y la IP publica siempre debe ser la misma.

La afirmación 'La direcciones IP privada y la IP publica siempre debe ser la misma' es falsa: la IP privada asignada por el router puede ser distinta de la IP pública que proporciona el ISP gracias al mecanismo NAT.

96 ). ¿Cuál es una característica esencial o principal del Diseño Centrado en el Usuario?

Diseñar considetando las necesidades y capacidades de los usuarios.

Evaluar el impacto económico del diseño sin considerar la experiencia del usuario.

Centrarse únicamente en la estética visual de la interfaz.

Establecer objetivos sin considerar las preferencias del usuario.

El Diseño Centrado en el Usuario (DCU) se fundamenta en entender y atender las necesidades, capacidades, contexto y limitaciones de los usuarios finales, con el objetivo de crear productos útiles, utilizables y deseables; por tanto, diseñar considerando esas necesidades y capacidades es su característica principal.

97 ). ¿Qué constante se incluye en todas las integrales indefinidas?

π

e

C

k

La constante C representa la constante de integración que se añade a todas las integrales indefinidas debido a la existencia de una familia de primitivas que difieren en una constante additiva.

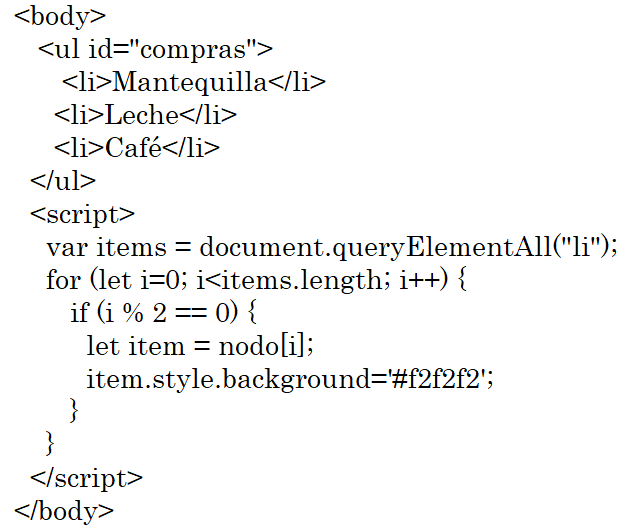

98 ). Analice el siguiente código HTML y JavaScript, y luego conteste ¿El navegador web interpretar dicho código, que resultado produce?

Recorre el array de elementos html li a través del bucle for.

Establece un color de fondo en los ítems de las posiciones pares de la lista ordenada.

Devuelve un array del elemento html li.

Establece un color de fondo en los ítems de las posiciones impares de la lista no ordenada.

93 ). Cuál es la visión de la inteligencia de negocios:

Costo efectivo y completo

Información correcta en el tiempo y formato correcto

Visión colaborativa

Visión operativa

La inteligencia de negocios se centra en proporcionar información precisa, oportuna y en el formato adecuado para la toma de decisiones informadas.

94 ). ¿Qué tipo de control no pertenece a los tipos de controles internos?

Controles de Sistemas Informáticos.

Controles Preventivos.

Controles Correctivos.

Controles de Detección.

Los controles preventivos, correctivos y de detección son clásicos tipos de controles internos clasificados por su propósito; mientras que los 'Controles de Sistemas Informáticos' corresponden a un área o tecnología específica, no a un tipo funcional de control interno.

95 ). Las técnicas avanzadas de manipulación del DOM constituyen la base conceptual de los frameworks modernos de frontend.

Verdadero

Falso

Los frameworks como React, Vue o Angular se apoyan en un DOM virtual o en un manejo declarativo del DOM; por tanto, comprender la manipulación avanzada de nodos es clave para entender cómo funcionan.

91 ). Analice el siguiente código SQL: SELECT Professor_Name, Salary FROM SALARIOS WHERE Salary >= (SELECT AVG(Salary) FROM SALARIOS) ¿Al ejecutarse esta consulta en un Gestor de Base de Datos, que resultado retorna?

Regrese el nombre y salario del profesor con el salario más bajo.

Regrese el nombre y salario del profesor con el salario mayor o igual al salario más alto de todos los profesores.

Regrese el nombre y salario del profesor con el salario mayor o igual al promedio de los salarios de todos los profesores.

Regrese el nombre y salario del profesor con el salario más alto.

La subconsulta calcula el salario promedio de todos los registros y la condición WHERE filtra para devolver solo aquellos profesores cuyo salario es mayor o igual a ese promedio, por lo que la opción C describe correctamente el resultado.

92 ). La conexión física entre dispositivos de red se puede realizar mediante cableado o de forma inalámbrica. Cuándo se transmite información utilizando par trenzado, ¿Qué tipo de señal se puede transmitir?

Todas las anteriores

Señales de tensión de voltaje

Señales digitales

Señales electromagnéticas

El par trenzado puede transportar señales eléctricas (tensión de voltaje), señales digitales (como las que produce un modem DSL o una tarjeta de red Ethernet) y también emite campos electromagnéticos que pueden propagarse por el cable, por lo que cualquiera de las tres opciones es válida; así que la respuesta global es 'Todas las anteriores'.

89 ). ¿Cuál es la diferencia entre un modelo en cascada y un modelo ágil?

No existe diferencia alguna, las dos se pueden usar en proyectos de software.

El modelo ágil propone iteración y el modelo cascado propone una secuencia de ejecución en sus fases.

El modelo en cascada propone que sus fases se ejecuten una después de otras y en las ágiles las fases se ejecutan dependiendo del avance realizado al terminar cada ciclo.

El modelo en cascada propone más fases en su ejecución que el modelo ágil, por lo tanto, es más completo y robusto que el modelo ágil.

El modelo ágil se basa en ciclos iterativos que permiten adaptación y mejora continua, mientras que el modelo en cascada sigue una secuencia de fases que se completan antes de pasar a la siguiente.

90 ). En programación funcional, ¿qué característica define a una función pura?

Tiene efectos secundarios.

Siempre devuelve void.

El resultado solo depende de sus argumentos de entrada.

Modifica variables globales.

Una función pura siempre produce el mismo resultado para los mismos argumentos y no tiene efectos secundarios, es decir, ni modifica estado externo ni depende de él; su salida depende exclusivamente de sus entradas.

86 ). Los registros de trabajo (acumulador) se usan para:

Controlar E/S

Medir tiempo de trabajo de procesamiento del CPU

Almacenar temporalmente operandos de la ALU

Generar interrupciones

Los registros acumulador (A) se emplean esencialmente para mantener temporalmente los operandos que la ALU va a procesar o el resultado de sus operaciones, no para controlar E/S, medir tiempos ni generar interrupciones.

87 ). ¿Qué ley regula la protección de datos personales en Ecuador desde 2021?

Ley Orgánica de Telecomunicaciones

Ley Orgánica de Protección de Datos Personales

Ley de Comercio Electrónico

Desde 2020 la Asamblea Nacional debate y en 2021 entra en vigor la Ley Orgánica de Protección de Datos Personales, norma específica y actualizada que regula el tratamiento de datos personales en Ecuador.

88 ). Los enfoques metodológicos de la creación de un producto software se basan en:

Contexto, contenido y usuarios

Contexto, contenido y gerente

Contexto, caracterización y usuarios

Cambio, contenido y usuarios

La metodología de diseño y desarrollo de software se centra principalmente en el contexto en que se utilizará, los contenidos específicos que manejará y los usuarios que lo emplearán; 'gerente' es un perfil interno de proyecto, 'caracterización' es menos preciso que 'contenido' y 'cambio' no forma parte de los tres pilares básicos.

83 ). Las técnicas y los instrumentos de investigación son elementos fundamentales en el proceso de recolección y análisis de datos. Ambos desempeñan un papel crucial en garantizar la calidad, fiabilidad y validez de los resultados obtenidos. Aunque se refieren a conceptos distintos, su interrelación es esencial para una investigación exitosa. ¿Qué diferencia principal existe entre una técnica y un instrumento de investigación?

La técnica es el medio para analizar datos y el instrumento recolecta información

La técnica es el procedimiento y el instrumento es el recurso físico utilizado

Ambos conceptos significan lo mismo

El instrumento define las hipótesis y la técnica las pruebas

Una técnica es el procedimiento o estrategia metodológico (por ejemplo, entrevista, encuesta, observación), mientras que el instrumento es el recurso físico empleado para llevarla a cabo (formulario, cuestionario, grabadora, escala).

84 ). Dados los siguientes conjuntos A= {2,4,6,8} B= {1,3,5,7,9,11,13} determinar el numero máximo de relaciones que se puede obtener del producto cartesiano AxB.

A) 30

B) 26

C) 28

D) 11

AxB tiene |A|·|B|=4·7=28 pares ordenados; el máximo de relaciones es el número de subconjuntos de AxB, es decir 2^28, pero la pregunta pide el tamaño de AxB mismo, que es 28.

85 ). ¿Cuál es una forma directa de utilizar el análisis de datos para mejorar la calidad de software?

Ignorar los datos y confiar en la experiencia

Usar los datos para justificar retrasos en el proyecto

Identificar patrones en los errores para corregir el proceso de desarrollo

Elegir los módulos más populares para pruebas

Analizar datos de errores permite detectar patrones (por ejemplo, módulos críticos, fases propensas a fallos) y corregir el proceso de desarrollo, lo cual mejora directamente la calidad del software.

81 ). El acceso del CPU a memoria por un solo bus corresponde a la arquitectura:

Flash

EEPROM

Von-Neuman

Harvard

La arquitectura Von Neumann se caracteriza por usar un único bus para conectar CPU y memoria, compartiendo el mismo espacio de direcciones y el mismo bus para datos e instrucciones.