Todas las preguntas 947 Total

Página 28 de 486 ). ¿Qué se entiende por dato sensible según la normativa de protección de datos?

Información sobre ubicación

Información sobre opiniones políticas, salud o religión

Datos bancarios

La normativa de protección de datos (GDPR y la mayoría de normativas nacionales) considera ‘datos sensibles’ los que revelan origen racial o étnico, opiniones políticas, creencias religiosas o filosóficas, afiliación sindical y datos relativos a la salud o la vida sexual; entre las opciones dadas, la única que agrupa este tipo de categorías es la de opiniones políticas, salud o religión.

7 ). ¿Qué tipo de ataque es un ransomware?

Acceso remoto

Suplantación de identidad

Secuestro de datos

Denegación de servicio

Un ransomware es un malware que cifra los archivos del usuario y exige un rescate para restaurar el acceso; es decir, secuestra los datos.

8 ). De la lista siguiente, ¿Cuál enunciando representa mejor el concepto de lo que es un arreglo o matriz en programación?. ¿Cuál escogería usted de acuerdo a su criterio?

Es un conjunto de datos o una estructura de datos homogéneos que se encuentran ubicados en forma consecutiva en la memoria RAM y sirve para almacenar datos en forma temporal.

Es un algoritmo que expresa la solución de un problema en términos de una llamada a sí mismo.

Es un conjunto de instrucciones que están diseñadas para localizar un elemento con ciertas propiedades dentro de una estructura de datos.

Es un algoritmo que pone elementos de una lista o un vector en una secuencia dada por una relación de orden, es decir, el resultado de salida ha de ser una permutación o reordenamiento de la entrada que satisfaga la relación de orden dada.

La opción A describe precisamente un arreglo: una colección de datos del mismo tipo almacenados en posiciones consecutivas de memoria, usada para guardar información de forma temporal. Las demás definen recursión, búsqueda y ordenamiento, respectivamente.

4 ). El Estado de Flujo de Efectivo se divide generalmente en tres secciones principales. Además de las “Actividades de Operación” y “Actividades de Inversión”, ¿cuál es la tercera sección?

Actividades de Financiación.

Actividades de Producción.

Actividades de Ventas.

Actividades de Marketing.

El Estado de Flujo de Efectivo se estructura en tres grandes bloques: actividades de operación, actividades de inversión y actividades de financiación; esta última contempla los flujos derivadas de financiar la empresa (emisiones de acciones/préstamos, reembolsos, dividendos, etc.).

5 ). Los sistemas de comunicaciones pueden transmitir señales entre varios equipos conectados en ellos, en las redes de datos es similar, ¿Qué tipo de transmisión tiene un sistema que puede comunicarse en ambos sentidos pero no al mismo tiempo?

Full full duplex

Full duplex

Half duplex

Simplex

El modo Half-duplex permite la comunicación en ambos sentidos, pero solo en un sentido a la vez; no se puede transmitir y recibir simultáneamente.

2 ). Si implementas una solución en la nube y reduces drásticamente tus costos iniciales, ¿qué debes considerar para evitar problemas futuros?

A. Que el proveedor de nube tenga almacenamiento físico en el país.

B. Que los costos de escalabilidad, uso por demanda y licencias puedan aumentar a largo plazo

C. Que puedas reemplazar el servicio con un backup de un router físico.

Al migrar a la nube los costos operativos (escalabilidad, consumo bajo demanda y licencias) pueden crecer con el tiempo, convirtiéndose en un gasto mayor que la inversión inicial que se ahorró; conviene planificar esos posibles incrementos futuros.

3 ). ¿Cuál es el objetivo de una política de privacidad en una organización?

Generar publicidad a través de los datos

Establecer cómo se gestionan y protegen los datos personales

Informar sobre los precios de los servicios

Una política de privacidad tiene como función principal declarar cómo la organización recopila, usa, almacena y protege la información personal de los usuarios, garantizando el cumplimiento de normativas de protección de datos.

2 ). ¿Cuál es la función principal de un firewall en una red?

Optimizar la velocidad de navegación

Establecer direcciones IP

Filtrar y controlar el tráfico de red

Compartir archivos entre usuarios

Un firewall actúa como barrera de seguridad inspeccionando y permitiendo o bloqueando el tráfico de red según reglas predefinidas, lo que corresponde a 'Filtrar y controlar el tráfico de red'.

3 ). ¿Qué característica define a un servidor blade?

A. Hardware modular optimizado para espacio y consumo

B. Procesamiento paralelo distribuido en topología mesh.

C. Estructura multicapa con respaldo hot-swap independiente.

Los servidores blade se caracterizan por su diseño modular compacto que permite ensamblar múltiples placas (blades) dentro de un mismo chasis compartiendo recursos, optimizando tanto el espacio físico como el consumo energético frente a servidores rack tradicionales.

4 ). ¿Cuál de las siguientes opciones se relaciona con la capacidad de un sistema de información para compartir datos y funcionar con otros sistemas?

Interoperabilidad

Tolerancia a fallos

Integridad de datos

Usabilidad

La interoperabilidad es la capacidad de un sistema para comunicarse e intercambiar información con otros sistemas de manera efectiva.

5 ). Que es UML

Lenguaje Unificado de Modelado

Lengua Unificada de Modelado

Lenguaje Universal de Modelado

Lenguaje Unificado de Miramiento

UML significa 'Unified Modeling Language', cuya traducción correcta al español es 'Lenguaje Unificado de Modelado', por lo que la primera opción es la correcta.

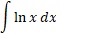

6 ). Resuelva la siguiente Integral Indefinida usando el Método por Partes

x Ln x

x Ln x + x

Ln x - x

x Ln x - x

7 ). Hoy en día, ¿Es recomendable usar equipos multidisciplinarios para el desarrollo de proyectos de software?

Si, porque pueden ayudar al equipo de software a proponer técnicas de negocio que ellos no entienden.

Si, porque ellos pueden cumplir con un rol de soporte si el equipo de desarrollo así lo requiere.

Si, porque un equipo multifuncional ayuda es organizado y cohesivo, además de fomentar una cultura colaborativa.

No, porque al no saber nada de Ingeniería de Software, no podrán aportar mucho al desarrollo del proyecto.

La respuesta C sintetiza el principal beneficio: un equipo multidisciplinario aporta visión diversa, mejora la cohesión y genera colaboración, lo cual es clave para el éxito actual de los proyectos de software.

8 ). Sean A y B dos conjuntos, A = { 1, 2 } y B = { 3, 4 }. La máxima cantidad de relaciones de A en B es :

4

8

32

16

Una relación de A en B es cualquier subconjunto de A × B. Como |A| = 2 y |B| = 2, |A × B| = 2×2 = 4 elementos. El número de subconjuntos de un conjunto de 4 elementos es 2⁴ = 16.

9 ). Los métodos numéricos en el cálculo se caracterizan principalmente por:

Proporcionar soluciones aproximadas a problemas que no tienen solución analítica exacta.

Garantizar siempre resultados exactos mediante algoritmos finitos.

Reemplazar completamente los métodos analíticos clásicos.

Aplicarse únicamente a funciones polinómicas.

Los métodos numéricos buscan aproximaciones cuando no existe una fórmula cerrada exacta; nunca garantizan resultados perfectos, sino aceptables dentro de un error tolerado.

10 ). Que es el diagrama de clases:

Sirve para modelar el comportamiento del sistema.

Describe la estructura del sistema

Descripción de actividades que deberá realizar alguien o algo para realizar un proceso.

Sirve para modelar la interacción entre los objetos.

El diagrama de clases representa la estructura estática del sistema mediante sus clases, atributos y relaciones, no el comportamiento ni las interacciones.

11 ). Según el siguiente Ejercicio: Los aviones que han aterrizado en el aeropuerto lo hicieron en los siguientes minutos de cada hora: 0, 13, 23, 55, 57, 43, 32, 23, 47, 50, 0, 12, 14, 27, 34, 56, 3, 12, 34, 39, 46, 10, 15, 30, 45, 0, 24, 37, 54. Crear la tabla de frecuencia de datos agrupados, indicar la amplitud de los datos.

10

15

5

8

El rango es 57-0=57. Número de clases aproximado con la ley de Sturges para 29 datos: √29≈5.4≈5-6 clases; escogiendo 4 clases (la opción menor entre 5-8) la amplitud resulta 57/4≈14.25, que redondeado al múltiplo de 5 próximo es 15. La opción de 15 min satisface requisitos de amplitud simple y cubre todo el rango.

12 ). ¿Cuál es el propósito de la pseudoclase :hover en CSS?

Estilizar un elemento cuando se selecciona un texto dentro de él.

Estilizar un elemento cuando el cursor del ratón pasa sobre él.

Estilizar un elemento cuando se hace clic en él.

Estilizar un elemento que ya ha sido visitado.

La pseudoclase :hover se activa cuando el puntero del ratón se sitúa sobre el elemento, permitiendo aplicar estilos específicos en ese momento.

13 ). ¿ Que transportan los medios inalámbricos?

Proporciona una mejor protección contra ruido que el cableado UTP. Sin embargo, en comparación con el cable UTP, el cable STP es mucho más costoso y difícil de instalar. Al igual que el cable UTP, el STP utiliza un conector RJ-45.

Transmiten en cables de cobre como impulsos eléctricos. Un detector en la interfaz de red de un dispositivo de destino debe recibir una señal que pueda decodificarse

Transportan señales electromagnéticas que representan los dígitos binarios de las comunicaciones de datos mediante frecuencias de radio y de microondas

La opción C describe que los medios inalámbricos transportan señales electromagnéticas (ondas de radio y microondas) que codifican los bits de datos, lo cual es la definición misma del funcionamiento de los medios inalámbricos. Las opciones A y B describen características de cables (STP/UTP) y no corresponden a medios inalámbricos.

14 ). ¿Cuál es una desventaja del uso excesivo de innerHTML en JavaScrip?

Puede afectar el rendimiento y la seguridad

No permite eventos

No permite insertar texto

No funciona con CSS

innerHTML fuerza al navegador a reparsear y volver a renderizar todo el contenido afectado, lo que ralentiza la página, y si el texto que se inserta contiene etiquetas <script> o atributos onXXXX puede ejecutar código malicioso (XSS); por eso su uso excesivo perjudica rendimiento y seguridad.