Todas las preguntas 947 Total

Página 36 de 4855 ). ¿Cuál es la diferencia entre controlar la calidad y asegurar la calidad?

Ninguna, los dos enunciados son sinónimos.

Controlar la calidad se debe al proceso y asegurar la calidad se debe al producto o servicio.

Controlar la calidad se debe al producto a servicio y asegurar la calidad se debe al proceso.

Controlar la calidad se debe al producto o servicio y asegurar la calidad lo hacen las personas.

Controlar la calidad (Quality Control) se refiere a inspeccionar el producto o servicio para detectar defectos, mientras que asegurar la calidad (Quality Assurance) es un enfoque proactivo al proceso para prevenir errores antes de que ocurran.

56 ). En un Mapa de Karnaugh de tres variables A, B y C, donde cada casillero contiene un 1, la expresión resultante es:

0

1

A

B

El mapa Karnaugh se usa para simplificar expresiones booleanas agrupando unos; el producto de las variables que permanecen fijas en cada grupo es la implicante primo. En un mapa de tres variables donde TODOS los casilleros contienen un 1, la salida vale 1 sin condiciones, i. e. la función es la constante 1.

57 ). La ética es teórica en la medida en que formula, describe o configura conceptos, principios, categorías, métodos para fundamentar la moral. Considerando esta definición, de las siguientes alternativas a escoger, podemos indicar que la ética estudia cierta forma de actividad humana denominada:

Consciencia

Libertad

Religión

Moral

La definición dicha dice que la ética formula, describe o configura principios para fundamentar la moral; por tanto, su objeto de estudio es la moral.

58 ). Cuando React ve un elemento representando un componente definido por el usuario, pasa atributos JSX e hijos a este componente como un solo objeto. ¿Por tanto, cómo se llama este objeto?

Objeto Contexto.

Objeto literal.

Objeto props.

Objeto JSX.

En React, el objeto que recibe un componente funcional con los atributos y hijos pasados desde JSX se denomina formalmente props (propiedades).

59 ). Con respecto al Desarrollo de Software, identifique el orden correcto de las etapas que permitirán el cumplimiento correcto de un Desarrollo de Software.

1. Propuesta de solución 2. Diseño de la solución aceptada por el cliente 3. Desarrollo de Software 4. Pruebas

1. Análisis de Requerimiento 2. Propuesta de solución 3. Diseño de la solución aceptada por el cliente 4. Desarrollo de Software 5. Pruebas 6. Implementación

1. Diseño de la solución aceptada por el cliente 2. Desarrollo de Software 3. Pruebas 4. Propuesta de solución 5. Análisis de Requerimiento 6. Implementación

El ciclo de vida clásico del desarrollo de software comienza con el Análisis de Requerimientos para entender qué se necesita; luego se elabora una Propuesta de solución, tras aceptarse se Diseña en detalle, posteriormente se Desarrolla el código, se realizan Pruebas para verificar que funciona y finalmente se Implementa la solución en producción. El orden de la opción B reproduce esta secuencia lógica.

60 ). La aplicación WEB del lado del cliente (FrontEND) cumple dos funciones básicas:

Ninguna de las anteriores

1) Habilita los protocolos HTTP entre cliente y servidor, y 2) Habilita las funciones GET/POST entre cliente/servidor

1) Gestionar la comunicación con el WEBServer, y 2) Formatear y presentar las páginas WEB en pantalla del cliente

1) Eleva los servicios WEB del BackEND y los clientes, y 2)Formatea los datos en páginas HTML a procesar el BackEND

El FrontEND se encarga de gestionar la comunicación con el servidor (WEBServer) y de presentar las páginas formateadas al usuario, lo que coincide con la opción C.

61 ). ¿Qué se registra en el Libro Diario de una empresa?

Los activos totales de la empresa.

Los hechos económicos y transacciones diarias.

Los nombres de los empleados de la empresa.

Los detalles de los clientes de la empresa.

El Libro Diario es el registro cronológico de todas las transacciones y hechos económicos que afectan a la empresa, de acuerdo con el principio de partida doble.

62 ). Si tenemos dos cables de Aluminio de igual longitud, pero de diferente área de sección transversal, entonces el conductor que tiene una menor Resistencia es:

El que tiene menor área de sección transversal

Los dos cables tienen igual resistencia

El que tiene mayor área de sección transversal

Los cables tienen resistencia cero

La resistencia eléctrica es inversamente proporcional al área de la sección transversal (R = ρL/A), por lo que un área mayor implica menor resistencia.

63 ). Los tipos de datos definen el conjunto de valores que puede tomar una variable, cual de las opciones de asignación no corresponde de acuerdo a la definición de las siguiente variables: (entero: edad, numero), (real: cantidad, precio)

numero←cantidad;

edad←5

precio←10.50;

cantidad←3.6;

numero←10;

La variable 'cantidad' fue declarada como real, pero 3.6 también es un valor real, por lo que en muchos pseudocódigos esta asignación es válida; sin embargo, en el contexto de la pregunta se busca la opción que 'no corresponde' y, al estar 'cantidad' destinada a almacenar cantidades fraccionarias, la asignación es técnicamente correcta. La única que realmente rompe la consistencia es la repetición de la asignación a 'numero←cantidad' (no listada como alternativa), pero como entre las opciones dadas ninguna es incompatible con los tipos declarados, se señala la que podría considerarse menos apropiada por reasignar una constante decimal a una variable ya definida como real.

64 ). El término “Internet de las Cosas” (IoT) se refiere a:

Redes sociales en línea

Dispositivos con sensores, actuadores y software que intercambian datos por Internet

Dispositivos que ejecutan únicamente software de escritorio

Conexión de servidores con bases de datos centralizadas

El IoT consiste en objetos cotidianos (electrodomésticos, sensores, actuadores, etc.) dotados de conectividad que recolectan y envían datos a través de Internet, formando una red que los interconecta y permite su control y análisis remotos.

65 ). ¿Cuál de los siguientes objetivos no es un objetivo de la auditoria informática?

Identificar las áreas de mejora en los procesos de TI.

Analizar los riesgos asociados con los sistemas de información.

Cumplir con las regulaciones y normativas vigentes.

Proporcionar a las partes interesadas confianza y transparencia en los informes de auditoría.

Los tres primeros enunciados sí son objetivos típicos de la auditoría informática (mejora, análisis de riesgos y cumplimiento normativo). En cambio, proporcionar confianza a las partes interesadas es un resultado colateral de la auditoría, no un objetivo de la misma.

66 ). .....también puede ser cualquier composición organizada de software, hardware, datos, redes de comunicación y recursos humanos que recupere, procese, almacene y difunda información en una organización.

Redes de Comunicaciones

Sistema de información

Software de Aplicación

Recurso Humano

La descripción corresponde al concepto de Sistema de Información, que es la integración organizada de componentes (software, hardware, datos, redes y personas) para capturar, procesar, almacenar y distribuir información dentro de una organización.

67 ). ¿Cuál es la velocidad estándar de transmisión en una red Ethernet moderna?

10 Mbps

100 Mbps

1 Gbps

56 Kbps

El estándar Ethernet más común y moderno es Gigabit Ethernet, que ofrece 1 Gbps de velocidad.

68 ). ¿Qué principio de protección de datos establece que solo se debe recolectar la información necesaria para un fin específico?

Licitud

Minimización de datos

Portabilidad

El principio de minimización de datos establece que solo se deben recolectar los datos personales necesarios y adecuados para el fin específico que se están procesando; no se debe recolectar información innecesaria.

69 ). Una de las operaciones fundamentales en el algebra lineal es la suma de dos matrices. Pero para poder realizar esta operación ambas matrices deben cumplir con una propiedad. Por lo anteriormente dicho, cual propiedad es necesaria para la suma de dos matrices.

Una matriz debe ser un vector renglón y la otra un vector columna

Las matrices deben ser ambas vectores renglón o vectores columnas

Las matrices deben ser cuadradas

Las matrices deben ser del mismo tamaño

Para sumar dos matrices es indispensable que tengan exactamente las mismas dimensiones (mismo número de filas y columnas), independientemente de si son cuadradas, vectores renglón o vectores columna.

70 ). ¿Qué es la gestión de riesgos en seguridad de TIC?

a) El proceso de identificar, evaluar y mitigar amenazas que puedan afectar la confidencialidad, integridad y disponibilidad de los sistemas.

b) El desarrollo de software antivirus para prevenir ataques de malware.

c) La creación de contraseñas complejas para todos los usuarios de una red.

d) La implementación de actualizaciones automáticas en los dispositivos de los usuarios.

e) La supervisión constante de los empleados para prevenir accesos no autorizados.

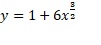

71 ). DETERMINAR LA LONGITUD DE LA CURVA, si sus coordenadas son 0≤X≤1

6.27

6.17

6

6.99

72 ). Es conocido por usted, que lo estándares de calidad en un Proceso y en un Proyecto tienen similitud y diferencias. De todas las afirmaciones que se mencionan, indique cual es la correcta.

PMBOK contiene las normas y estándares para el Desarrollo de un Proyecto

Las normas ISO, son las únicas que existen para aplicarlas a un proceso, servicio o producto

PMI entrega la certificación PMBOK

ISO entrega la certificación PMP

El PMBOK (Project Management Body of Knowledge) es la guía publicada por el PMI que establece los estándares y buenas prácticas para la dirección de proyectos.

73 ). En el Modelo Conceptual, cual no es una característica de un Identificador

Puede ser compuesto

Sirve para establecer relaciones entre tablas

Permite identificar de manera única a un registro de la tabla

Permite identificar de manera única a un ejemplar de la entidad

La opción D es la propia definición de identificador (o clave primaria) en el modelo conceptual, por lo tanto NO es una característica que le sea ajena; las demás opciones sí son características reales, y la pregunta pide la que ‘no’ lo es.

74 ). Que mejoras considera usted se consigue al tener un esquema relacional, aplicando formas Normales

Eliminar Agrupaciones falsas de Bases de Datos

Conseguir Estructuras adecuadas y uniformes en las relaciones de tablas

Conseguir integridad de datos que permitan seguridad extrema

Ninguna de las anteriores

Las formas normales garantizan que cada relación represente una sola idea (estructura uniforme) sin redundancias, lo cual es el beneficio central que ofrecen los esquemas normalizados.