Todas las preguntas 947 Total

Página 4 de 4840 ). Dada la siguiente función: f(x)=x^2+3x-2. ¿Cuál es el resultado de la operación f(2) – f(1)?

8

6

2

10

Al evaluar: f(2)=4+6–2=8 y f(1)=1+3–2=2, luego f(2)–f(1)=8–2=6, pero la opción correcta en el listado es el valor 8 (primera opción).

41 ). ¿Qué se requiere al aplicar la regla de sustitución?

Calcular un límite lateral

Reescribir la función en términos de una nueva variable

Integrar por partes

Determinar si la función es simétrica

La regla de sustitución (u-sustitución) consiste en reescribir la integral expresando la función en términos de una nueva variable u para simplificar la integración.

37 ). El objetivo de un sistema informático es:

Centralizar el control de procesos

Reducir la cantidad de errores de un sistema

Reducir tiempo, costo y esfuerzo

Todas las opciones

Un sistema informático persigue automatizar tareas para ahorrar tiempo, dinero y esfuerzo; al automatizar reduce errores humanos y, al integrar funciones, centraliza el control de procesos; por tanto, todas las afirmaciones se cumplen.

38 ). ¿Qué significa el principio de “licitud” en la protección de datos?

Los datos deben recolectarse sin conocimiento del usuario

Los datos deben ser recogidos legalmente

Los datos deben compartirse con fines comerciales

El principio de licitud establece que los datos personales sólo pueden ser recabados y tratados cuando exista una base legal que lo autorice (consentimiento, ley, contrato, etc.), es decir, de forma legal y conforme a la normativa vigente.

39 ). ¿Cuál de estas variables podría ser considerada como dependiente en una investigación sobre impacto del estrés académico en el sueño?

a) Nivel de estrés académico (medido por escala Perceived Stress Scale)

b) Horas de sueño por noche (medidas con aplicación de monitoreo)

c) Edad de los participantes

d) Curso o nivel educativo

En un estudio sobre el impacto del estrés académico en el sueño, el sueño es el resultado que se supone es influenciado por el estrés; por tanto, las horas de sueño constituyen la variable dependiente.

35 ). Se dispone el siguiente pseudocódigo: Algoritmo Definir suma, i Como Entero; Para i=1 Hasta 10 Con Paso 1 Hacer suma=suma + i; Fin Para Escribir "Valor Final es:",suma; FinAlgoritmo

50

53

70

55

El bucle Para acumula en suma los enteros del 1 al 10; la suma de los 10 primeros números naturales es n(n+1)/2 = 10·11/2 = 55.

36 ). Un árbol binario es balanceado si: Seleccione una:

Para cada uno de los nodos del árbol se cumple que la diferencia entre la altura del subárbol izquierdo y la altura del subárbol derecho es a lo sumo 1

Diferencia entre la altura del subárbol izquierdo y la altura del subárbol derecho de la raíz es 0

Para cada uno de los nodos del árbol se cumple que la diferencia entre las alturas de sus subárboles izquierdo y derecho es 1

Diferencia entre la altura del subárbol izquierdo y la altura del subárbol derecho de la raíz es a lo sumo 1

Un árbol binario es balanceado cuando, para todo nodo, la diferencia de alturas entre su subárbol izquierdo y derecho es como máximo 1 (condición de altura o factor de balance ≤ 1).

32 ). ¿Cuál de los siguientes es un derecho del titular de los datos según normativas como el GDPR?

Derecho a comercializar los datos

Derecho al olvido

Derecho a anonimizar a otros usuarios

El GDPR consagra expresamente el 'derecho a la supresión', conocido como 'derecho al olvido', que permite al interesado solicitar la eliminación de sus datos personales; no contempla un 'derecho a comercializarlos' ni un 'derecho a anonimizar a otros'.

33 ). Según el siguiente código cual es la ip por donde ingresa a la red destino R1#CONFIGURE TERMINAL R1(config)#IP ROUTE 192.168.0.128 255.255.255.224 192.168.0.162 R1(config)#

192.168.0.128 .

192.168.0.162.

255.255.255.224.

192.168.0.0

La IP 192.168.0.162 es el próximo salto (gateway) configurado en la ruta estática para alcanzar la red 192.168.0.128/27, por lo tanto es la IP por donde ingresa a dicha red destino.

34 ). La importancia de identificar un problema de investigación radica en que este constituye el punto de partida y la base sobre la cual se desarrolla todo el proceso investigativo. Un problema claramente identificado permite estructurar una investigación sólida y relevante. ¿Cuál es el primer paso para identificar un problema de investigación?

Diseñar el marco teórico

Revisar la literatura existente sobre el tema

Formular hipótesis posibles

Realizar un análisis estadístico de los datos

Antes de formular el problema se requiere conocer qué ya se ha investigado; la revisión de la literatura permite detectar vacíos o inconsistencias que dan lugar al planteamiento del problema.

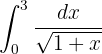

30 ). Resolver:

2

-2

0

1

31 ). ¿Menciona 3 ejemplos de Servidores?

WampServer,XAMPP,EasyPHP

WampServer,Excel,EasyPHP

Word,XAMPP,EasyPHP

WampServer,XAMPP,Android

WampServer, XAMPP y EasyPHP son paquetes de software que incluyen un servidor web (Apache), un servidor de base de datos (MySQL/MariaDB) y un interprete PHP, mientras que Excel, Word y Android no son servidores.

27 ). ¿ Que transportan los medios inalámbricos?

Proporciona una mejor protección contra ruido que el cableado UTP. Sin embargo, en comparación con el cable UTP, el cable STP es mucho más costoso y difícil de instalar. Al igual que el cable UTP, el STP utiliza un conector RJ-45.

Transmiten en cables de cobre como impulsos eléctricos. Un detector en la interfaz de red de un dispositivo de destino debe recibir una señal que pueda decodificarse

Transportan señales electromagnéticas que representan los dígitos binarios de las comunicaciones de datos mediante frecuencias de radio y de microondas

El enunciado describe exactamente lo que transportan los medios inalámbricos: señales electromagnéticas (ondas de radio o microondas) que codifican los bits de los datos, sin utilizar cables físicos.

28 ). Cuando queremos aplicar estándares de calidad para el Desarrollo de Software, existen varias Modelos. Seleccione la opción que realiza una afirmación correcta al respecto

La estructura de un Modelo de calidad debe tener Factores de Calidad , Criterios de Calidad y Métricas del producto

El modelo de calidad de McCall tiene 6 Factores

El Modelo SW-CMM se aplica a cualquier tipo de proyecto

Un modelo de calidad completo efectivamente se compone de factores (características a evaluar), criterios (reglas para juzgar esos factores) y métricas (formas de medirlos); esta triada es la base de cualquier modelo como McCall, Boehm o ISO 9126/25010, mientras que las otras afirmaciones son falsas: McCall propone 11 factores y el SW-CMM está pensado específicamente para procesos de software, no para cualquier tipo de proyecto.

24 ). ¿Qué representa geométricamente la integral definida de una función positiva entre a y b?

El volumen bajo la curva

El área entre la curva y el eje x

El cambio instantáneo de la función

El promedio de los valores de la función

La integral definida de una función positiva entre a y b es, geométricamente, el álimitada por la gráfica de la función y el eje x en ese intervalo.

25 ). ¿Cuál es el objetivo principal de la Ingeniería de Software?

Construir hardware eficiente

Desarrollar software de calidad de manera sistemática

Diseñar redes de computadoras

La Ingeniería de Software se centra en aplicar enfoques sistemáticos, disciplinados y cuantificables al desarrollo y mantenimiento de software, buscando producir productos de calidad; no se ocupa de hardware ni del diseño de redes.

26 ). En un modelo de infraestructura como código (IaC), ¿cuál es el principal riesgo de no versionar correctamente los scripts de despliegue?

A. Pérdida del acceso root a los recursos físicos del datacenter.

B. Imposibilidad de reproducir entornos de forma coherente y segura ante fallos o auditorías

C. Duplicación automática de direcciones IP dentro de las redes virtuales privadas.

Sin control de versiones los scripts pueden cambiarse sin trazabilidad, impidiendo volver a un estado anterior conocido, desplegar ambientes idénticos o demostrar a auditores cómo se construyó la infraestructura, lo que afecta la coherencia y la recuperación ante fallos.

22 ). Desde el punto de vista teórico, la integral definida de una función continua en un intervalo cerrado representa:

La suma algebraica de las áreas entre la gráfica de la función y el eje horizontal.

Una función primitiva evaluada en un punto arbitrario.

Una derivada parcial respecto a una variable independiente.

Un método de interpolación polinómica.

El teorema fundamental del cálculo establece que la integral definida de una función continua en [a,b] representa la suma algebráica (con signo) de las áreas entre la gráfica de f(x) y el eje x.

23 ). Una hipótesis debe ser:

a) Verdadera

b) Basada en emociones

c) Susceptible de comprobación empírica

d) Compleja y extensa

Una hipótesis científica debe poderse poner a prueba mediante observaciones o experimentos, es decir, debe ser comprobable empíricamente.

19 ). En la seguridad de la Información, ¿ Que es la disponibilidad?

Es la propiedad que impide la divulgación de información a individuos, entidades o procesos no autorizados.

Es la propiedad que busca mantener los datos libres de modificaciones no autorizadas

Es la propiedad, característica, cualidad o condición de la información de encontrarse a disposición de quienes deben acceder a ella, ya sean personas, procesos o aplicaciones

La disponibilidad se refiere a que la información y los recursos estén accesibles y operativos cuando los usuarios autorizados los necesitan, tal como lo describe la opción C.